近年来,网络安全领域风云变幻,HVV(护网行动)已从小规模的临时性攻防演练,逐步成为了以全国范围内的真实网络目标为对象的常态化实战演习。近日,圈内传闻2024年HVV第一阶段已经结束,后续开启0day不定期演练。

逐步深入的护网行动,对于数据运营者来说无疑是每年一次的大考。而不定期演练,则转变为常态化的考试。“断网”和“堆人”的迎考方式,显然无法有效适应这种常考新形态。由于现有的网络安全防护手段在应对0day、供应链、社工等攻击手段时显得力不从心,企业或组织亟待提升“数据源头”防护能力。

1、数据“源头”的防护短板

现在的护网行动更偏重网络边界的防护,而从业务层或者内部发起的攻击,由于攻击者通常拥有合法的身份,能够绕过网络防御措施,使得其行为更加隐秘。这类攻击往往被授予的权限滥用,直接通过应用系统获取数据或者直接攻击数据源头:数据库或者大数据系统。从而造成严重的数据泄露或破坏,给企业或组织带来无法估量的经济和声誉损失。

经我们分析发现,攻击者绕过网络安全防护体系,实现对数据的攻击主要有以下几种形式:

1)利用被授予的权限直接获取数据

攻击者利用被授予的“合法”应用权限,直接对数据进行访问并存储,细水长流般沉淀数据,或者多人协同沉淀数据。

2)获取数据库账密直接访问数据库

攻击者可能通过0day漏洞或者内部便捷途径,夺取应用服务器或接口服务器权限,进一步获得数据库配置文件中的连接信息,包括IP地址和账户密码,直接连接数据库进行访问。

3)夺取数据库服务器权限

通过横向扩展或内部便捷途径,夺取数据库服务器权限,然后用超级账号直接访问数据库或者下载、复制数据库文件。

4)攻击数据存储盘

攻击者通过社工等方式,直接获取硬盘、光盘等数据存储介质,得到数据文件。

2、多种能力提升“源头”安全水平

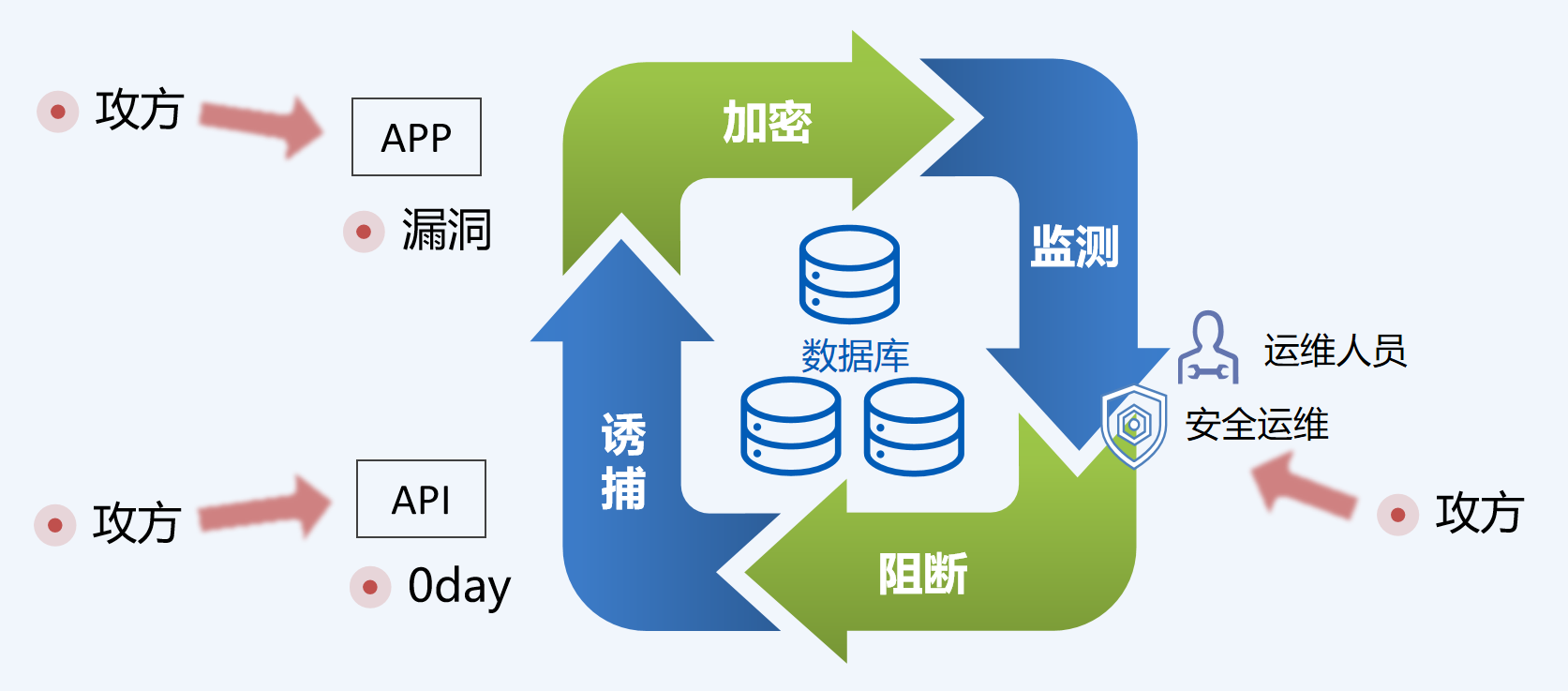

在这种新形态下,我们建议通过“监测+阻断+加密+诱捕”的方案,补齐安全防护体系的最后一块短板。

1)监测

通过还原和分析数据访问日志,还原出数据访问和数据流动的全链路,建立用户行为和数据流动的模式画像,识别出异常数据访问行为,尤其是识别出针对数据的复杂攻击,如数据APT攻击。

关联产品:数据库审计、数据接口审计、数据安全态势感知。

2)阻断

直接阻断偏离画像基线和白名单规则的数据访问,或者阻断监测到的复杂攻击。

关联产品:数据库防火墙。

3)加密

将数据进行加密,并控制解密权限实现对超级权限的解除,即使攻击者能下载或复制数据,或提权到DBA,仍然无法获得明文数据。更进一步,通过进程白名单,排斥勒索病毒对数据库文件的加密操作,防范数据被勒索。

关联产品:数据库透明加密。

4)诱捕

在数据库服务器、数据防护产品中放置蜜罐,建立与业务系统类似的数据库和数据访问通道,吸引攻击者入侵,从而实现对攻击的诱捕。

关联产品:上述产品中均自带轻量型蜜罐。

3、加固网络安全最后一厘米,迎接HVV新常态

“源头”防护是网络安全纵深防护的最后一厘米,已然成为提升网络安全的重要途径,也必将逐步成为常态化HVV行动中的防守技术基石。