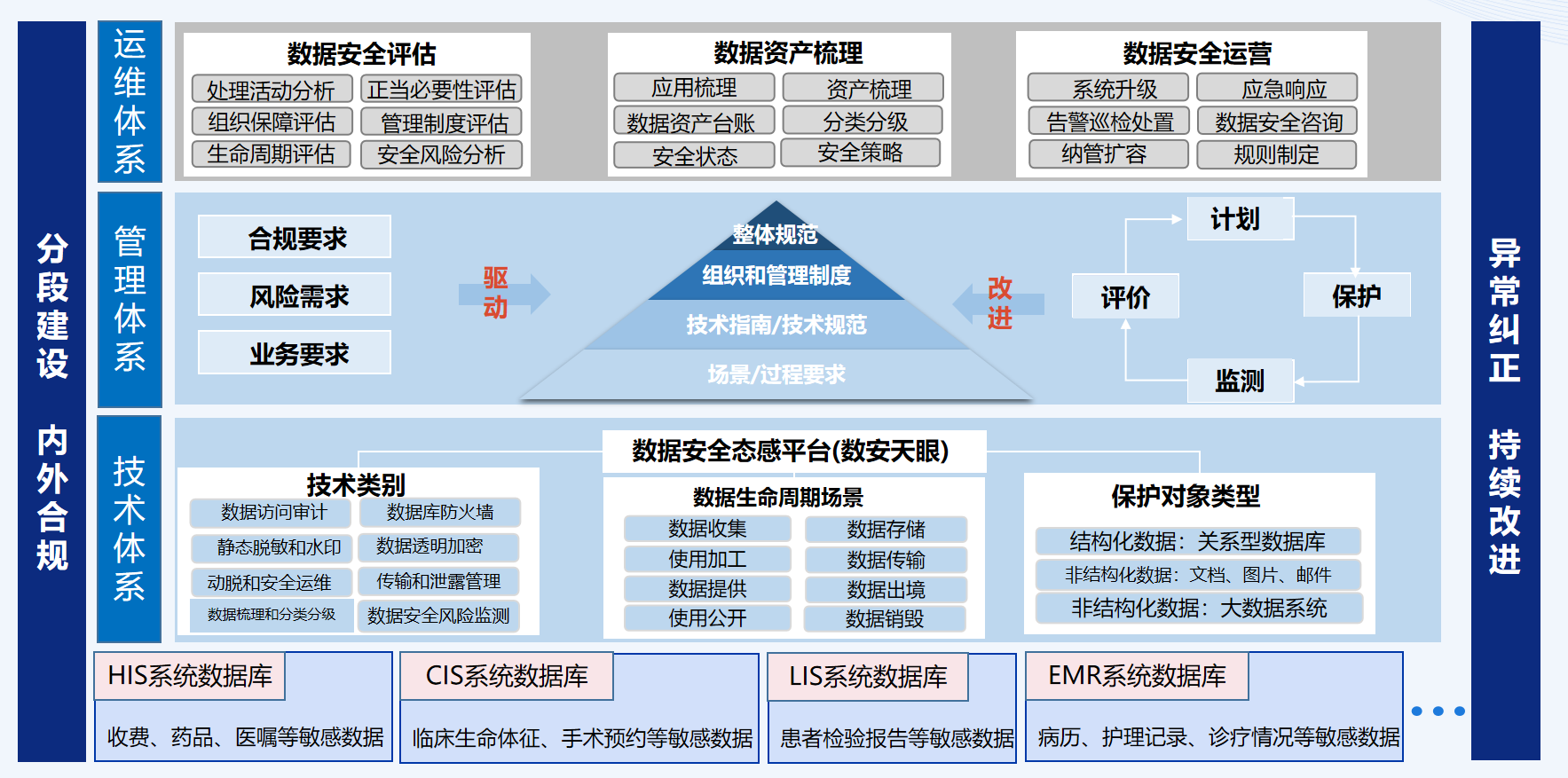

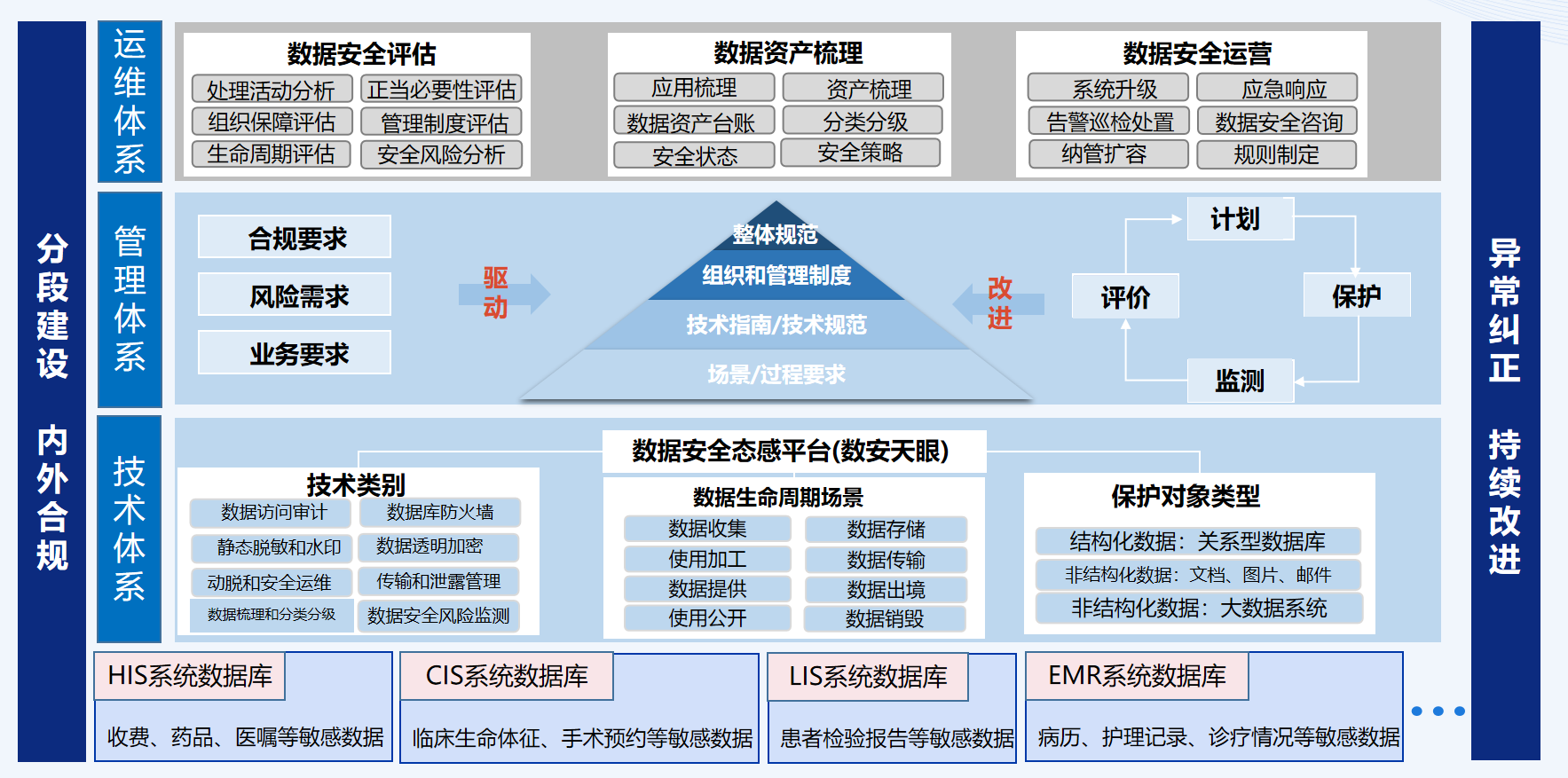

1.整体解决方案

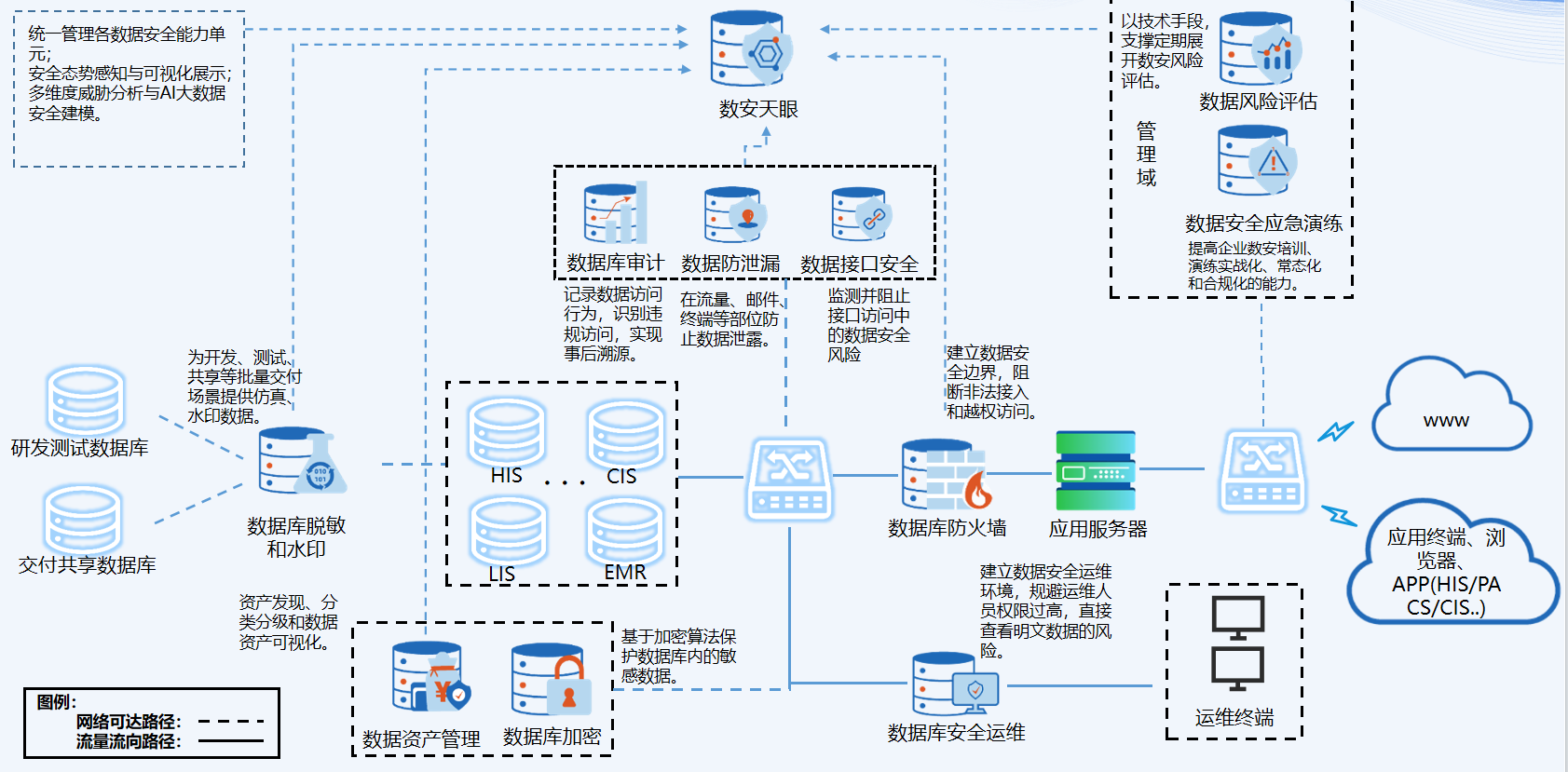

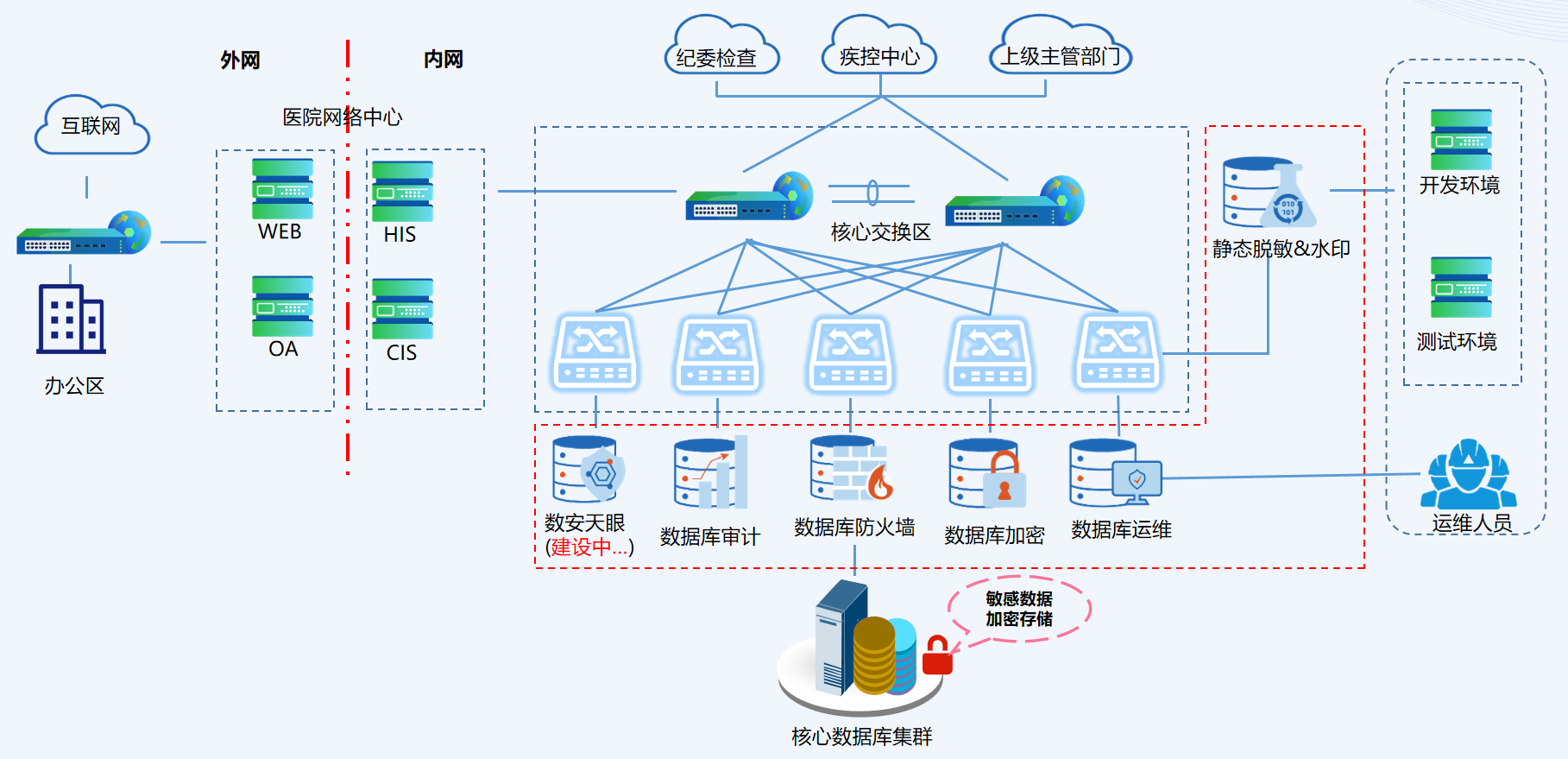

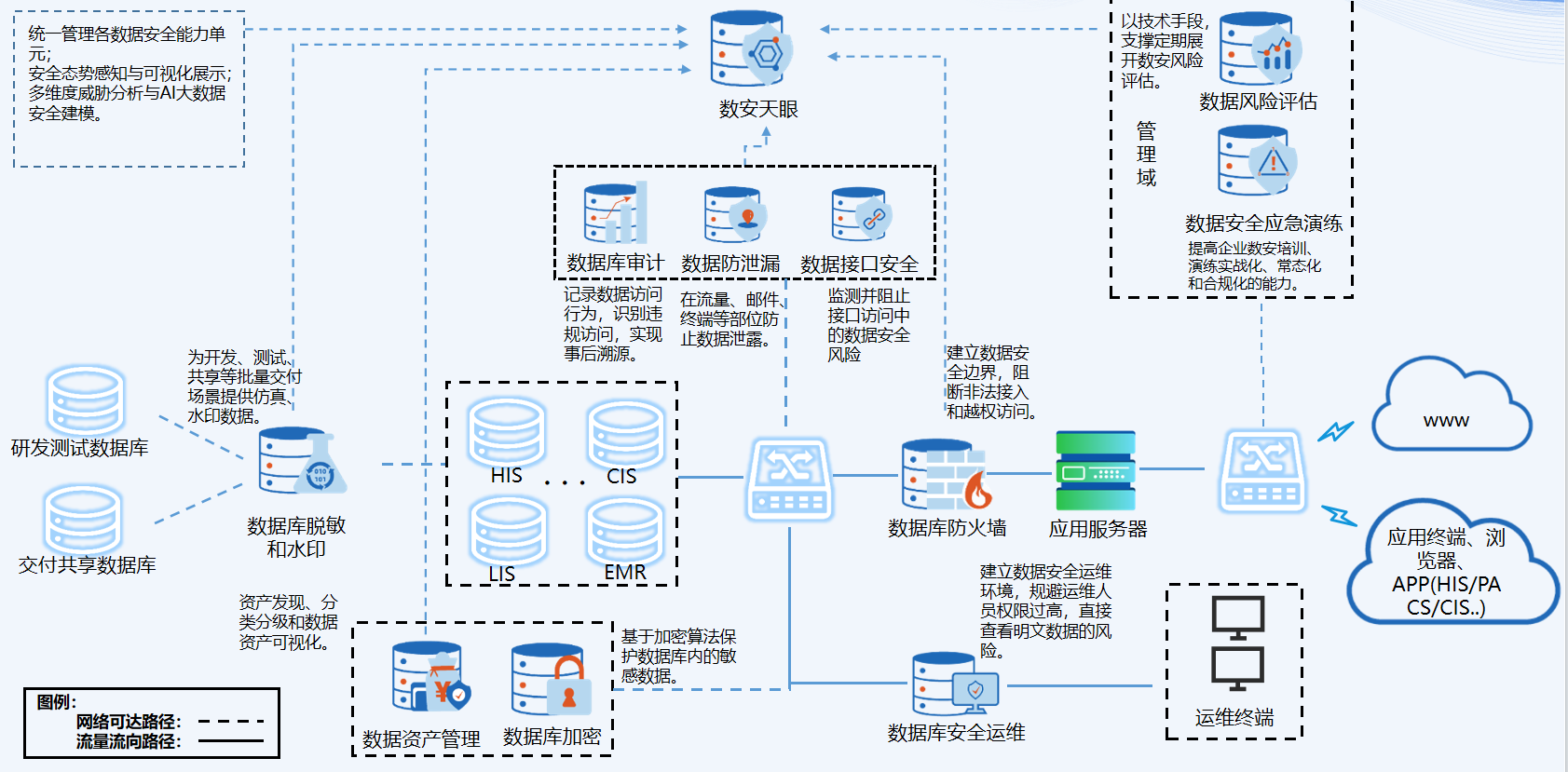

2.技术方案-数安能力部署模式

首先在各数据库前端部署数据库防火墙,作为数据访问的统一入库,阻止内外部用户对数据的非法访问。其次在运维端部署数据安全运维系统,对运维人员及各特权账号的权利进行管控。再次,对于数据存储端部署数据库加密系统,对于存入的敏感表或敏感字段 进行加密存储。第四,镜像汇聚交换机流量给数据库审计系统、安全接口管理系统和数据防泄漏系统,对结构化数据、安全接口和非结构化数据进行审计和监测,及时发现其中的风险并预警。最后,各数安能力的日志及报警信息汇集到数安天眼,统一展示全域的数据安全态势及风险分布情况,并针对风险的处置状态进行跟踪。

3.应用场景

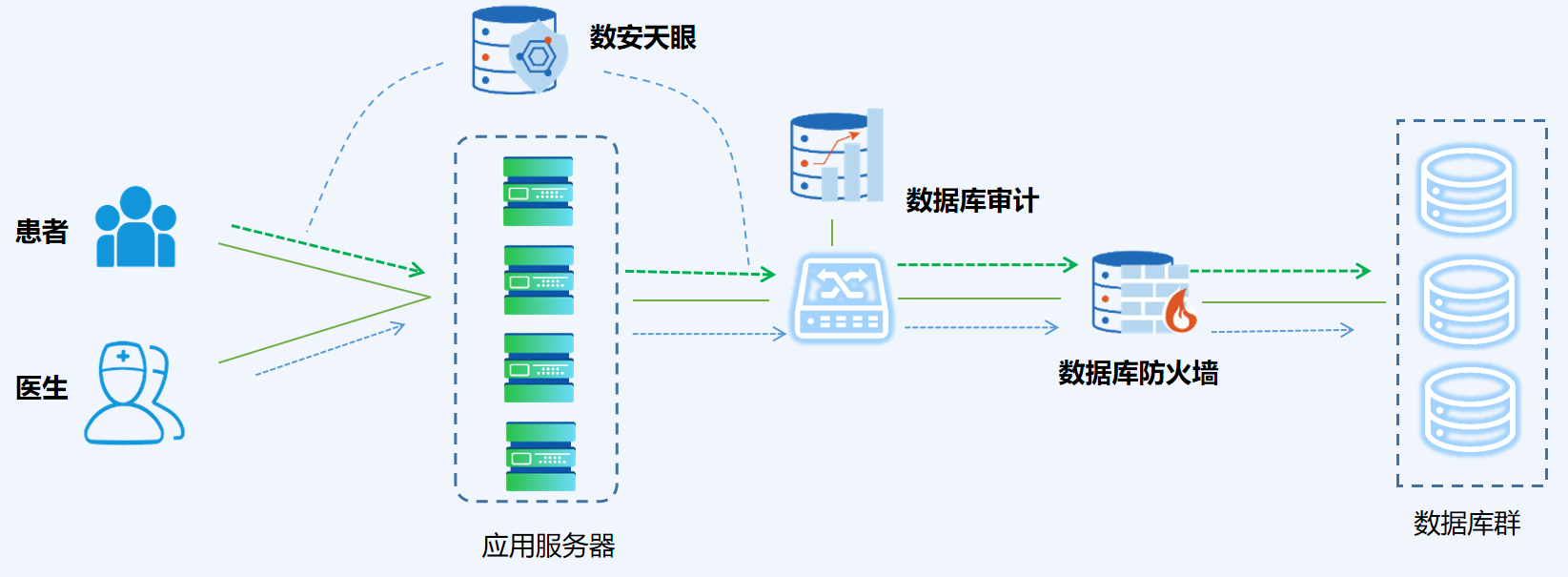

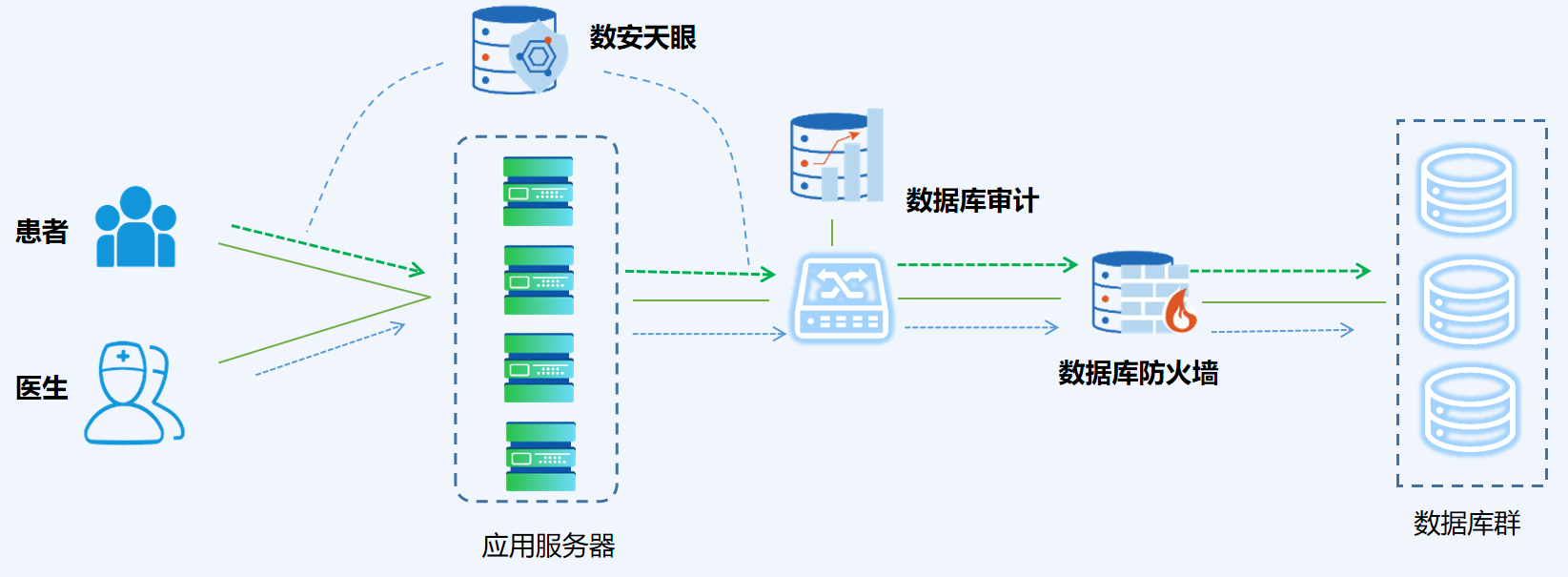

3.1 数据查阅场景

医疗数据有互联互通、远程医疗场景下会被医生调阅、患者查询。例如医生会调阅患者的电子病历、检查报告、手术记录等。因其角色不一样,调阅、查询的权限应该不一样。例如科室医生可以调阅本科室患者数据、诊疗组可以调阅本诊疗组管辖的患者数据。软件系统和数据库都存在权限管理能力不足的短板。为防止数据泄露,需要进行额外的权限管控。

解决方案:

基于数据库审计,对应用账号操作数据库的行为进行分析,如果有异常行为发生,系统可以及时告警。

基于数据库防火墙,学习数据访问行为基线,设置访问权限,有效监测并防止越权行为。

基于数安天眼系统,学习数据流动路径基线,有效监测异常流动,联动联防。

3.2 数据接口交换场景

医院内部数据共享交换接口繁多,数据流动状况不明,面临接口之间认证鉴权缺失、交换数据不明、接口之间控制措施缺失等威胁。

解决方案:

基于接口安全管理,以数据为中心全面监测用户行为风险,智能监测接口间数据流动合规问题。

基于数据库审计,对应用账号操作数据库的行为进行分析,如果有异常行为发生,系统可以及时告警。

基于数安天眼系统,关联接口和数据库访问,学习数据流动路径基线,有效监测敏感数据异常流动,联动联防。

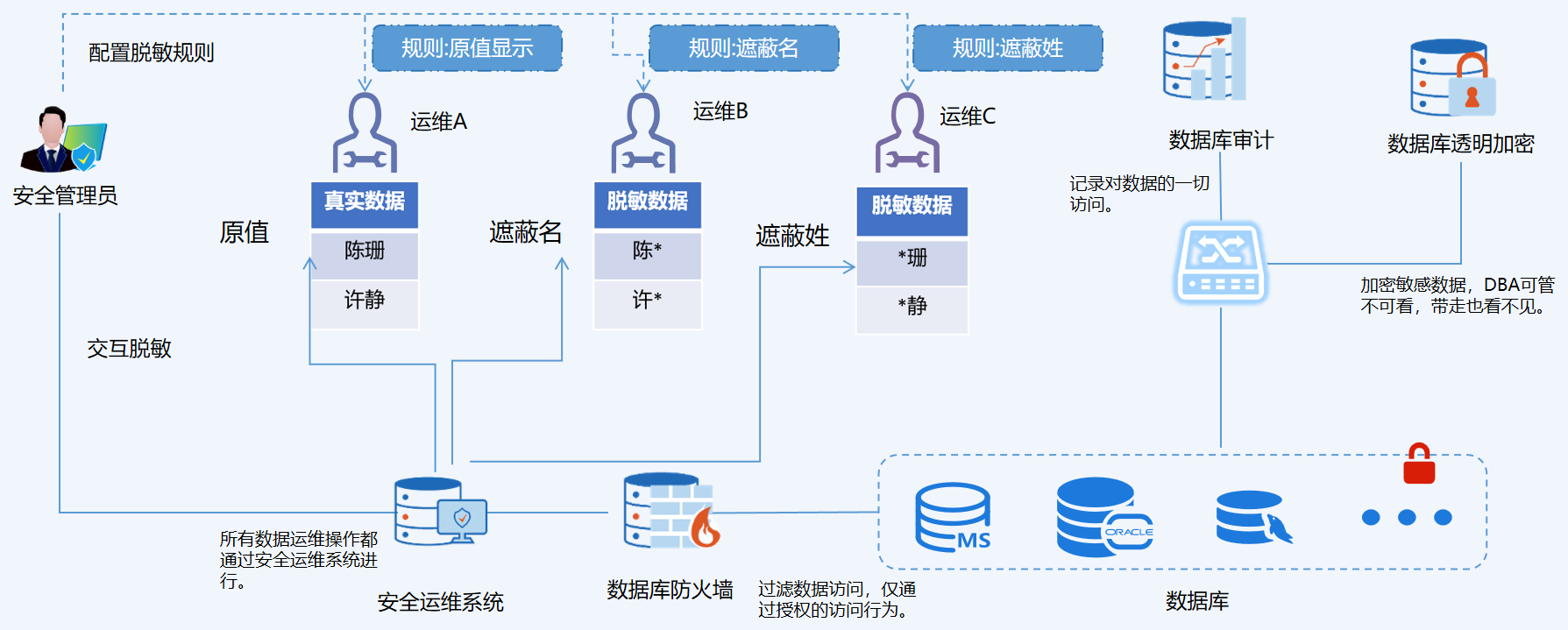

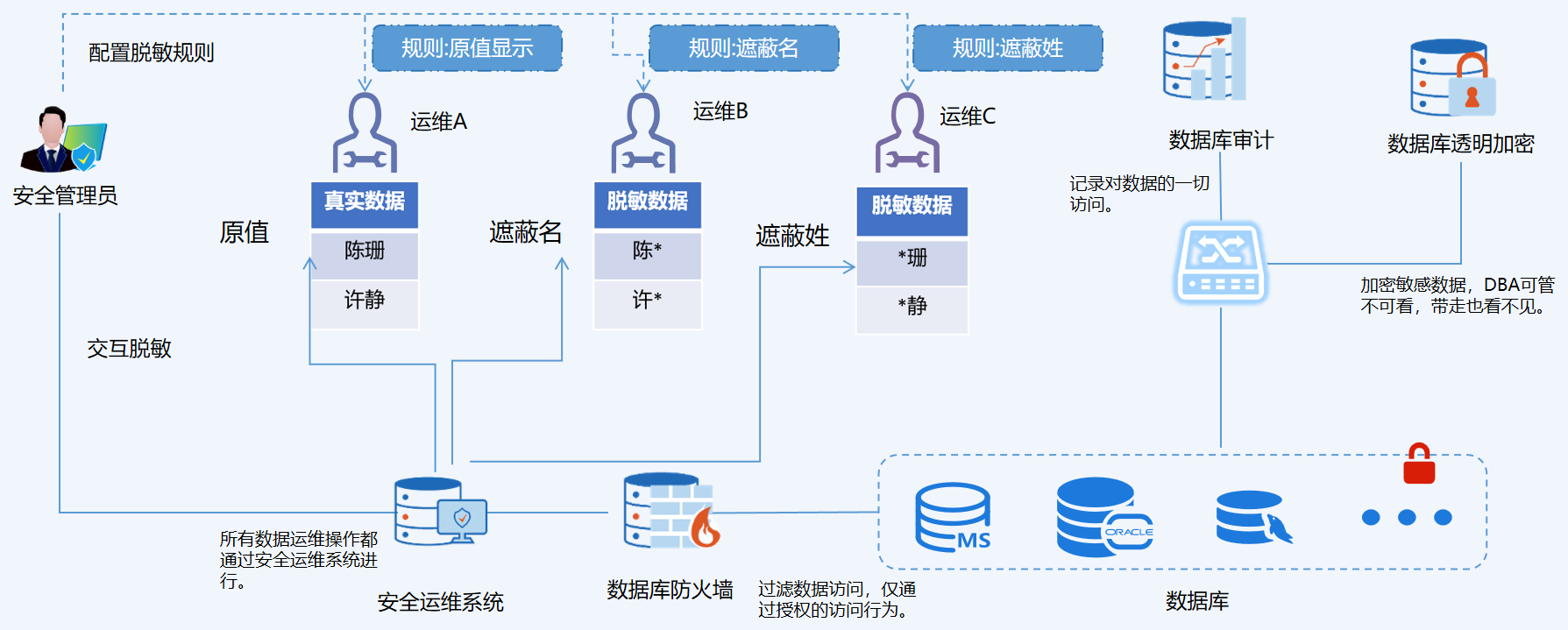

3.3 运维场景

医院后台系统运维、第三方系统运维、医疗器械维护等场景下,由于人员权限较高,会接触到敏感医疗数据,存在敏感数据泄露风险。可基于数据库安全运维、数据库审计、数据库防火墙、数据透明加密等系统,对运维人员的权限进行限制,尤其是对DBA进行分权管理。

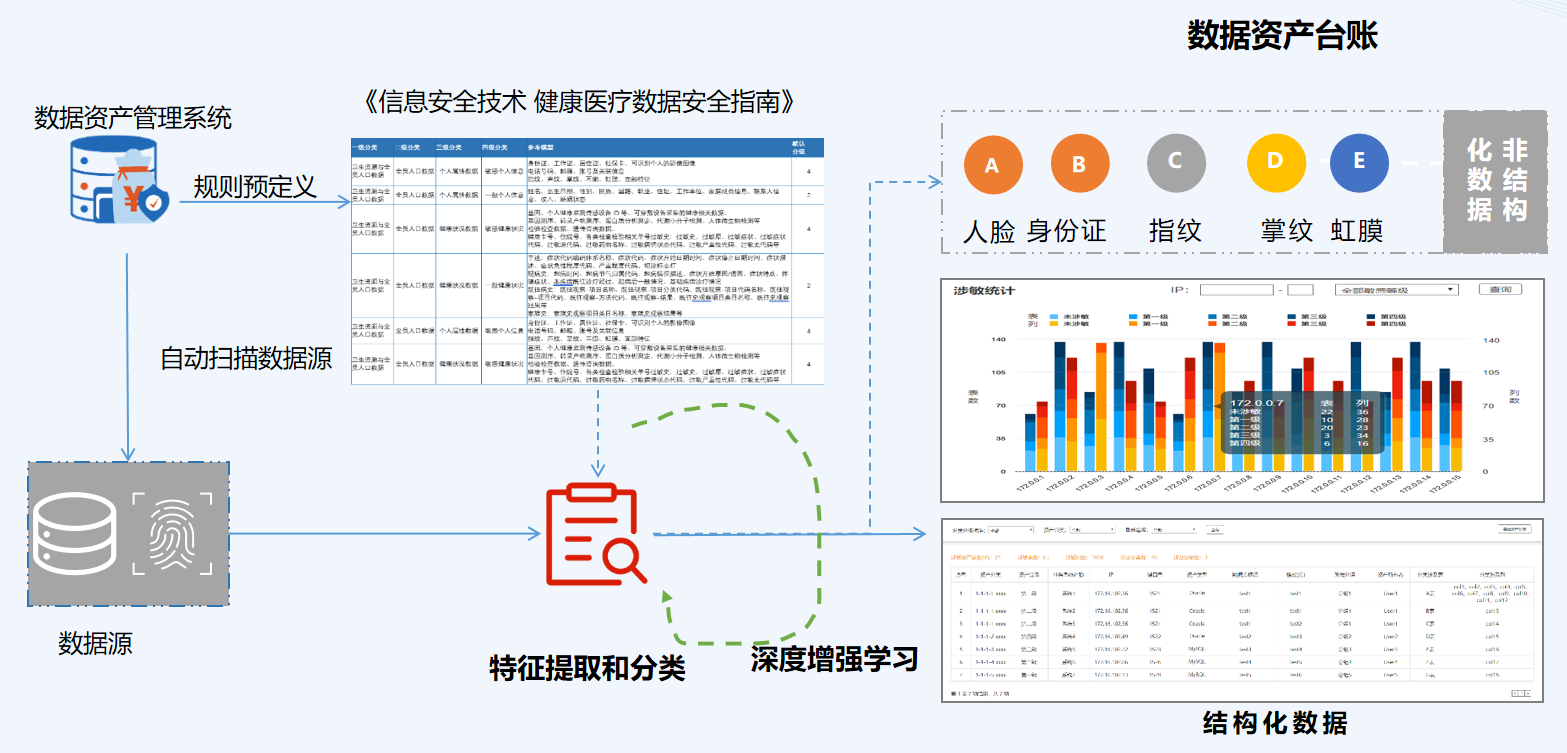

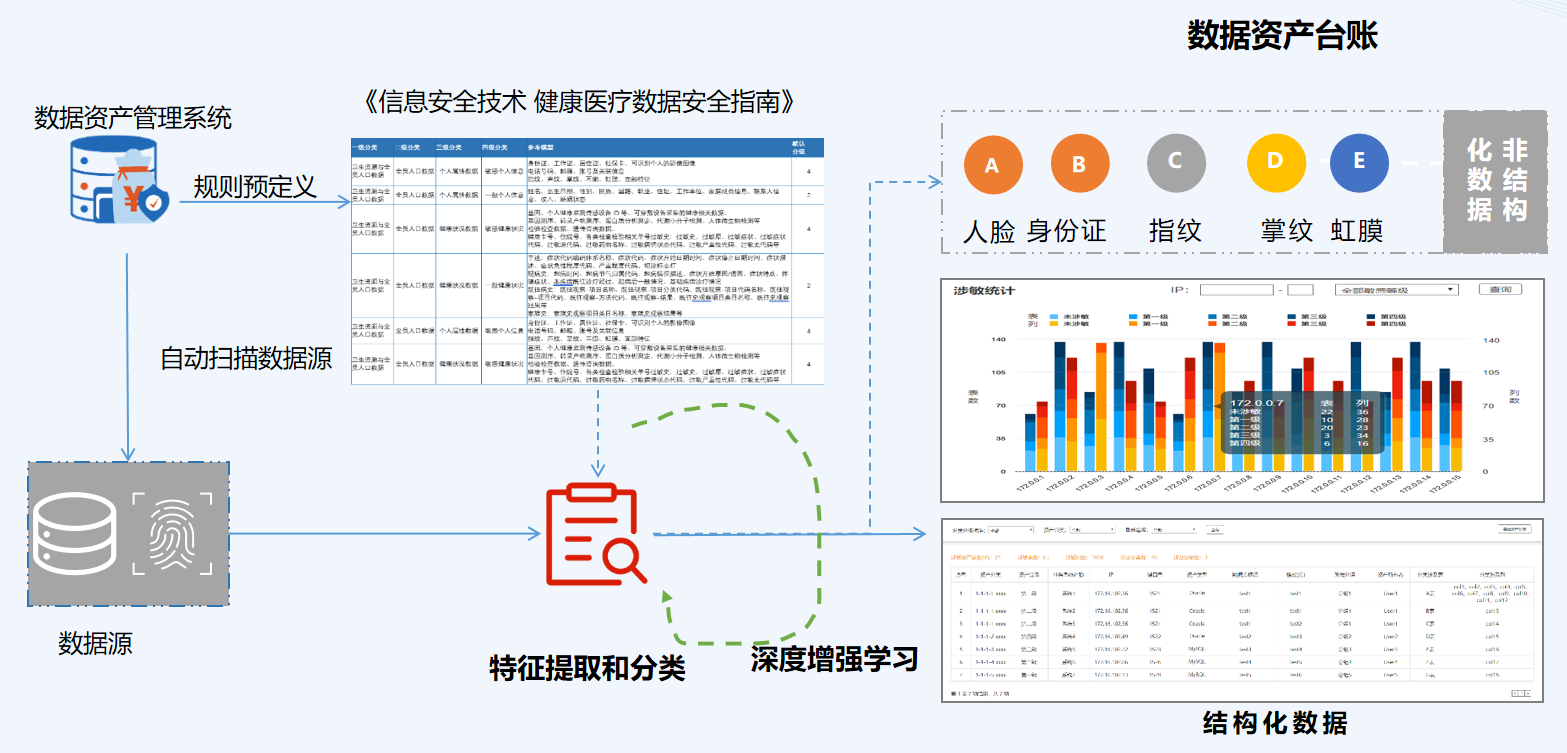

3.4 医疗数据的分类分级

实施数据资产梳理服务,可使高校明确自己所拥有的数据资产详情,明确敏感数据的分布情况,以此来针对性的制定相关策略、管理制度等。利用我们的资管管理工具+服务的方式进行资产梳理,对敏感数据进行识别和打标,生成分类分级清单及差异化防护策略。

3.5 外部攻击、内部攻击窃取数据

由于医疗数据的价值越来越高,常有外部黑客利用撞库等攻击手段攻击医院数据库,通过技术手段提权后对数据库数据进行批量导出,或者内部人员利用已有权限对数据库的数据直接进行批量导出,造成敏感医疗数据的泄露。

方案要点:

1)部署数据库审计及天眼,记录所有数据访问行为,关联所有访问行为和数据流向,并智能分析拖库、撞库、异常行为。

2)运维人员须经过数据库安全运维的认证对数据库服务器进行操作,在数据库安全运维中配置数据操作的规则控制,在未经操作审批的情况不允许对数据进行导出。

3)部署数据库防火墙,作为数据访问的总入口。使数据库服务不直接暴露在网络中。对于非法人员、非法账号的接入,数据库防火墙识别后直接阻断。

4)部署数据库透明加密,将重要敏感医疗数据加密后存储到数据库系统中,数据在访问过程中保证访问细粒度控制,进一步限制越权访问,并限制DBA访问特权,保证即使攻击者提权到DBA,也能保证数据不丢失,就算下载数据库文件,也看不到真实敏感数据。

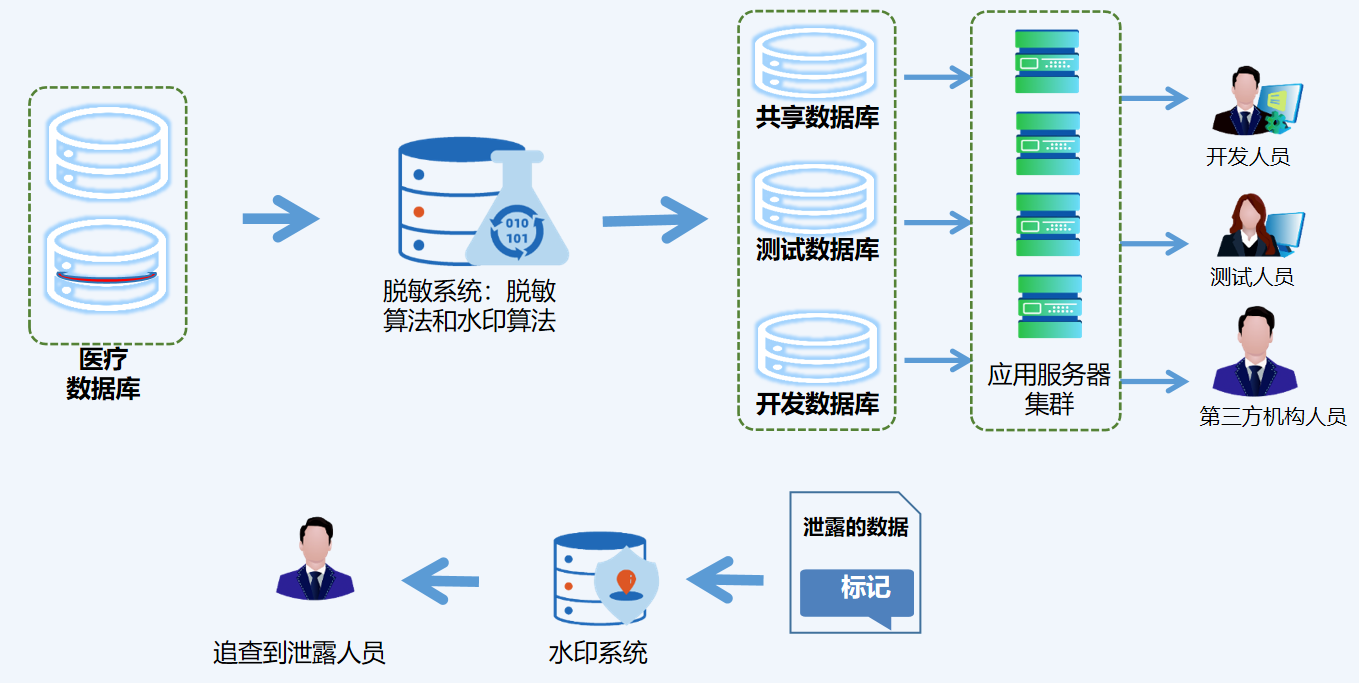

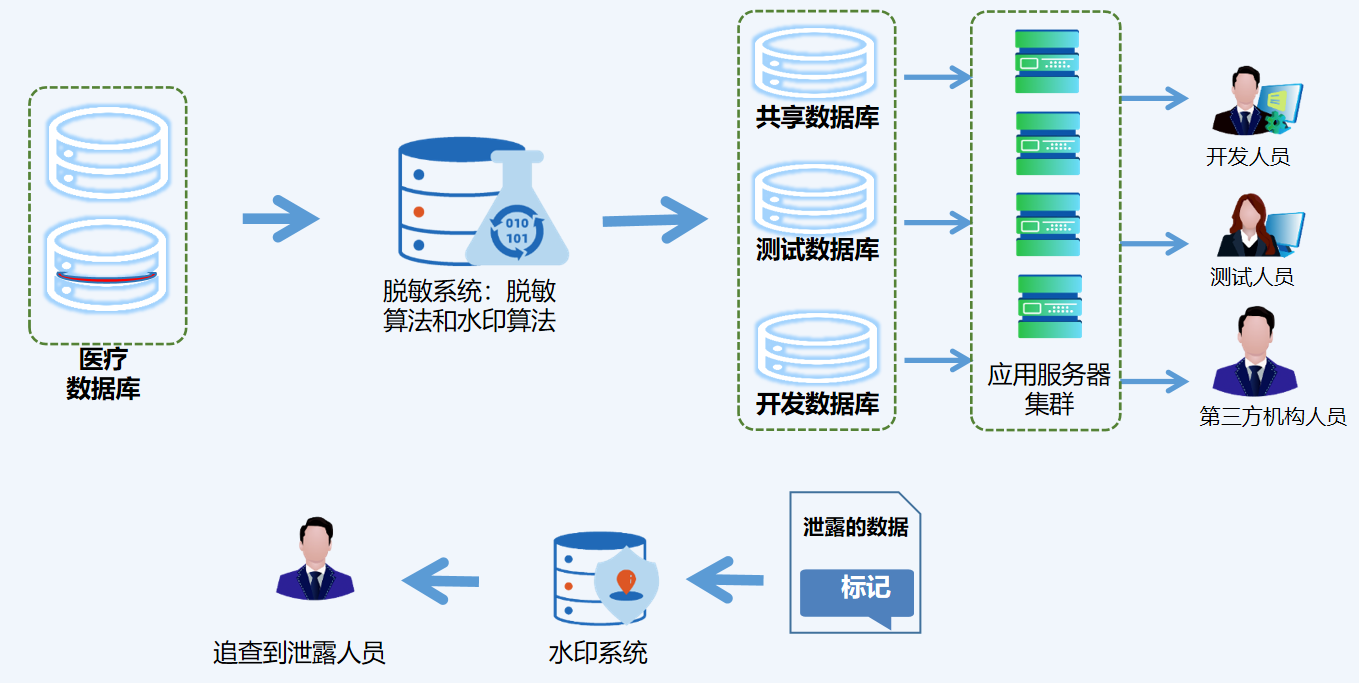

3.6 开发测试场景

医疗数据在临床研究、第三方(政府部门、科研人员、企业等)二次利用、商保对接等场景下,对于敏感研究数据的保护更加重要。需要采取相关的技术手段对于患者的敏感信息,比如患者姓名、身份证信息等需要做去隐私化处理,以保证共享的医疗数据不包含患者个人隐私。同时,如果发生泄露事件,还需要有能力快速的追溯定责。

方案要点:

1)对医院应用开发测试、科研、数据挖掘分析需要使用数据库真实数据的场景,通过数据脱敏算法和水印算法,在不影响测试业务前提下,对敏感数据脱敏处理,并保证逻辑一致。

2)将泄露的数据导入水印系统,以便数据泄露后溯源追查。

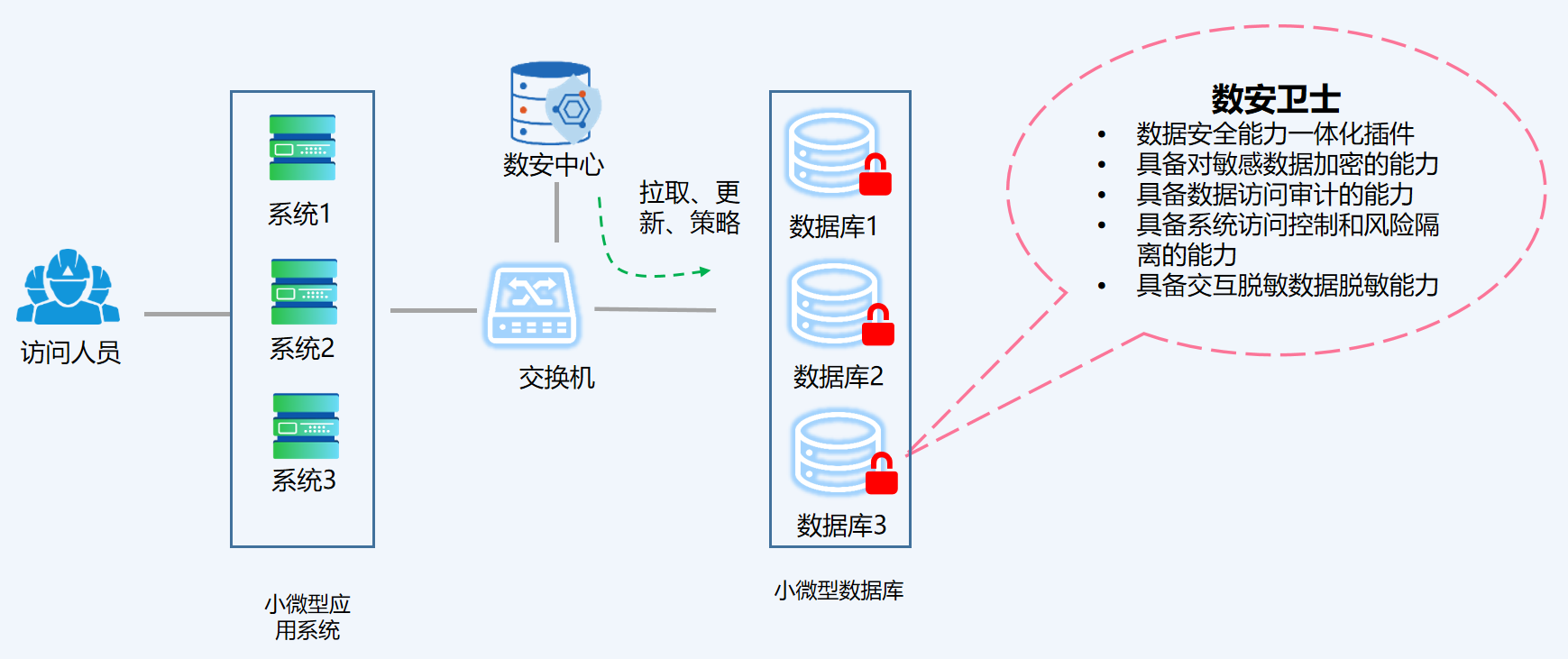

3.7 小微系统的数据安全

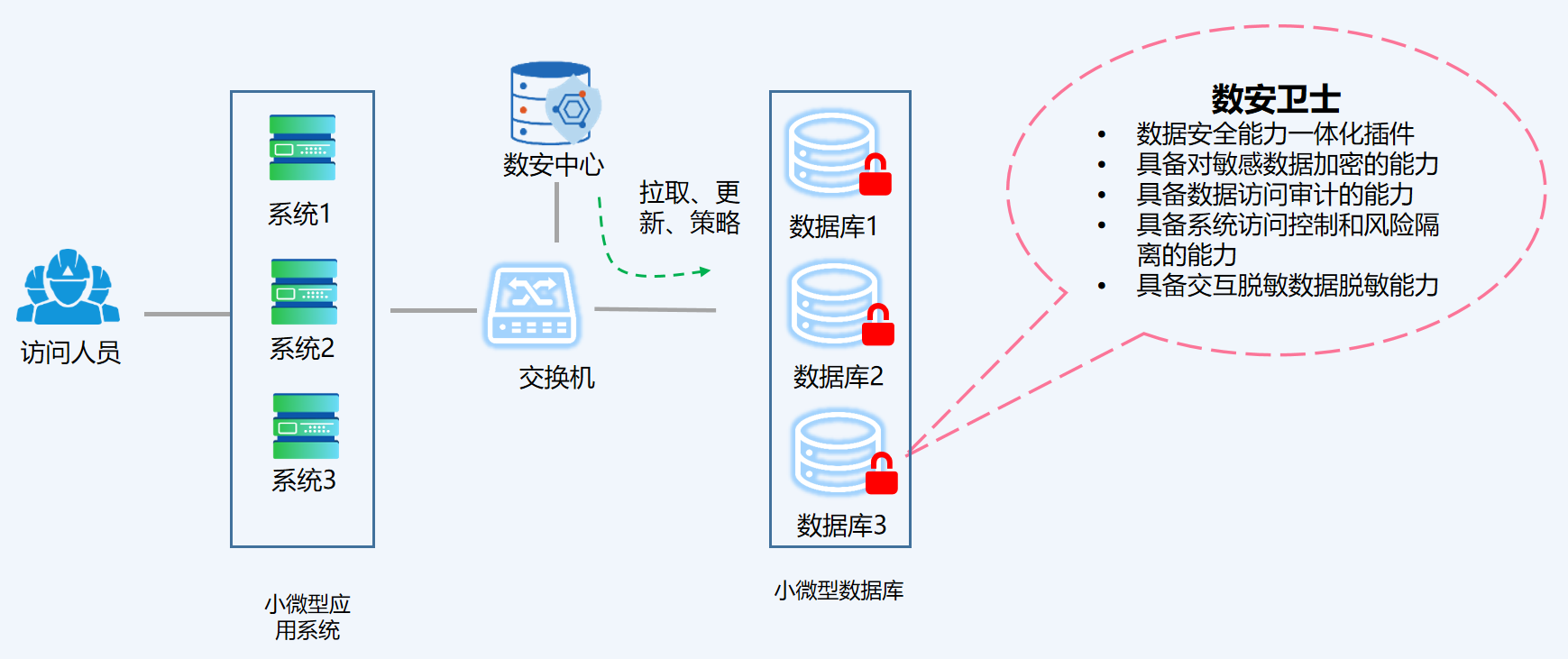

对社区医院、村镇医院以及医院分散各处的众多小微应用系统,通过部署数据安全卫士系统进行轻量化全面防护,部署便捷,防护全面。